Kaspersky Ungkap Malware Android Keenadu, Bisa Terpasang Otomatis Sejak Perangkat Baru Digunakan

Kaspersky temukan malware Android Keenadu yang bisa terpasang otomatis di perangkat baru dan memungkinkan kendali penuh atas data pengguna.

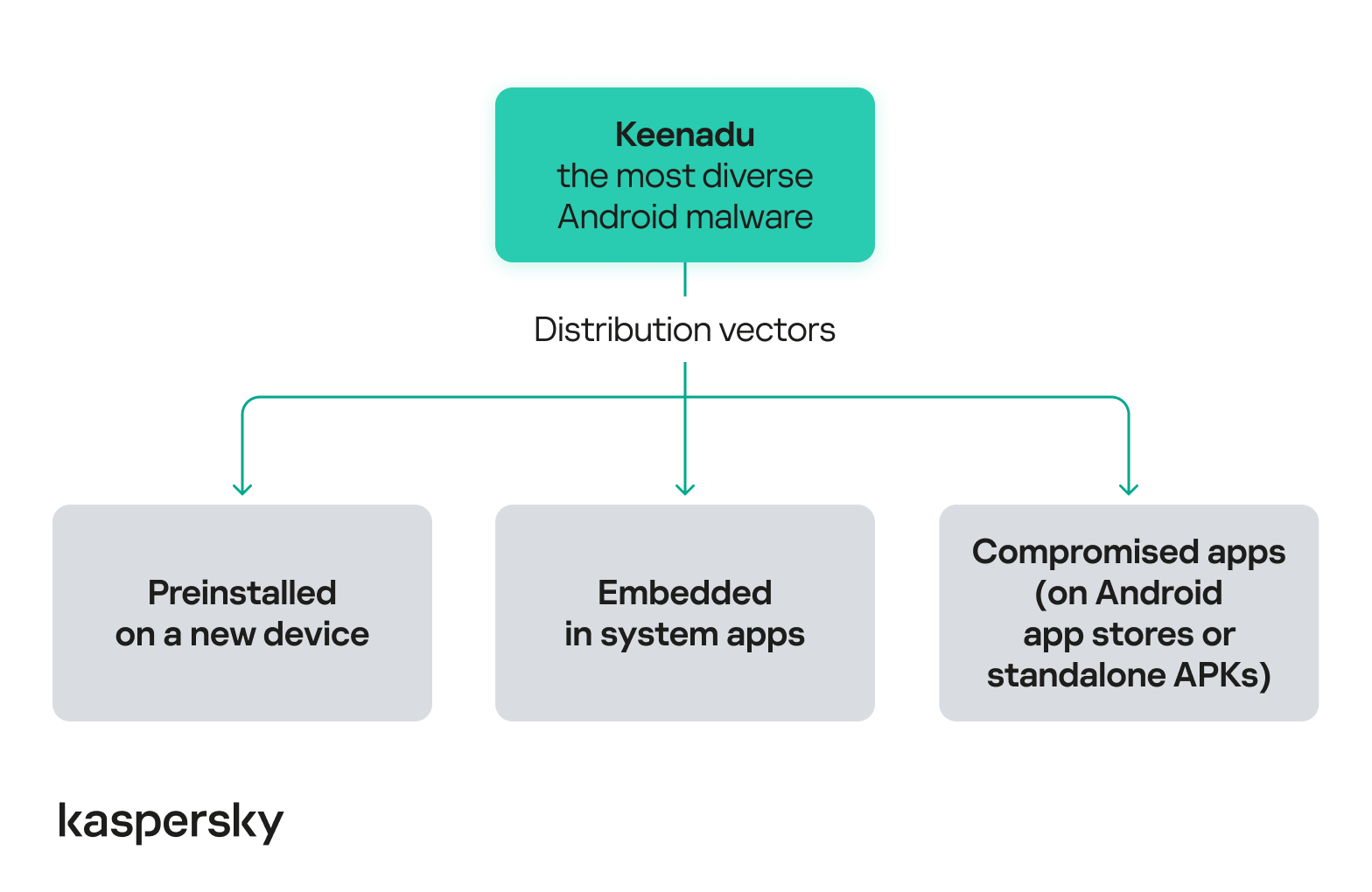

Ilustrasi sistem kerja Malware Keenadu. dok. Kaspersky

Ilustrasi sistem kerja Malware Keenadu. dok. Kaspersky

Perusahaan keamanan siber Kaspersky menemukan malware Android baru bernama Keenadu yang dinilai berbahaya karena dapat terpasang otomatis bahkan sejak perangkat pertama kali diaktifkan.

Malware ini terdeteksi dalam berbagai bentuk, mulai dari tertanam di firmware perangkat, disisipkan dalam aplikasi sistem, hingga didistribusikan melalui toko aplikasi resmi seperti Google Play.

Hingga Februari 2026, solusi keamanan seluler Kaspersky mencatat lebih dari 13.000 perangkat telah terinfeksi Keenadu.

Kasus terbanyak terpantau di Rusia, Jepang, Jerman, Brasil, dan Belanda, meski sejumlah negara lain juga terdampak.

- Riset AwanPintar : Indonesia Jadi Sumber Spam dan Malware Terbesar pada 2025

- Kaspersky Ungkap Rantai Serangan Tersembunyi di Rantai Pasokan Notepad++, Sasar Pemerintah hingga Sektor Keuangan

- Studi Kaspersky: 100% Perusahaan di Indonesia Siap Terapkan AI dalam Operasi Keamanan

- Kaspersky Ungkap Modus Penipuan Baru Manfaatkan Undangan Tim OpenAI

Kaspersky menjelaskan, Keenadu saat ini dimanfaatkan untuk penipuan iklan dengan menjadikan perangkat terinfeksi sebagai bot yang secara otomatis mengklik tautan iklan. Namun, potensi ancamannya jauh lebih luas.

Dalam beberapa varian, malware ini bahkan memungkinkan pelaku mengambil kendali penuh atas perangkat korban.

Pada sejumlah kasus, Keenadu terintegrasi langsung ke dalam firmware tablet Android pada salah satu tahap rantai pasokan.

Dalam kondisi ini, malware berfungsi sebagai backdoor yang memberi penyerang akses tanpa batas.

Ia dapat menginfeksi aplikasi apa pun di perangkat, memasang file APK tambahan, serta memberikan izin akses secara diam-diam.

Akibatnya, berbagai data sensitif seperti media, pesan, kredensial perbankan, hingga lokasi pengguna berpotensi terekspos.

Bahkan, malware ini mampu memantau kueri pencarian yang dimasukkan pengguna ke browser Chrome dalam mode penyamaran.

Menariknya, Keenadu memiliki mekanisme tertentu untuk menghindari deteksi. Malware tidak akan aktif jika perangkat menggunakan salah satu dialek bahasa Cina dengan zona waktu Cina, atau jika Google Play Store dan Google Play Services tidak terpasang.

Selain tertanam di firmware, Kaspersky juga menemukan varian Keenadu yang disisipkan dalam aplikasi sistem. Meski kemampuannya lebih terbatas, varian ini tetap berbahaya karena memiliki hak istimewa lebih tinggi dibanding aplikasi biasa.

Dalam salah satu temuan, malware tertanam pada aplikasi sistem yang bertanggung jawab atas fitur pengenalan wajah untuk membuka kunci perangkat, sehingga berpotensi mengekspos data biometrik pengguna.

Temuan lain menunjukkan Keenadu juga pernah menyusup ke aplikasi kamera rumah pintar yang didistribusikan melalui Google Play dan telah diunduh lebih dari 300.000 kali sebelum akhirnya dihapus.

Dalam skenario ini, malware dapat membuka tab peramban tersembunyi untuk mengakses berbagai situs web tanpa sepengetahuan pengguna.

Peneliti keamanan Kaspersky Dmitry Kalinin menilai kasus ini menyoroti ancaman serius dari malware yang sudah terpasang sejak awal penggunaan perangkat.

“Seperti yang ditunjukkan oleh penelitian terbaru kami, malware yang sudah terpasang sebelumnya merupakan masalah mendesak pada banyak perangkat Android. Tanpa tindakan apa pun dari sisi pengguna, perangkat dapat terinfeksi sejak pertama kali digunakan,” ujar Dmitry Kalinin.

Ia menambahkan kompromi pada rantai pasokan sering kali sulit terdeteksi karena malware meniru komponen sistem yang sah.

Karena itu, penting bagi vendor untuk memeriksa setiap tahap produksi guna memastikan firmware perangkat tidak terinfeksi.

Kaspersky menyarankan pengguna Android untuk memasang solusi keamanan yang andal guna mendeteksi ancaman serupa.

Jika menggunakan perangkat dengan firmware terinfeksi, pengguna dianjurkan segera memeriksa pembaruan firmware dan melakukan pemindaian setelah pembaruan dilakukan.

Apabila aplikasi sistem terinfeksi, pengguna disarankan untuk menghentikan penggunaannya dan menonaktifkannya, serta mempertimbangkan penggunaan peluncur pihak ketiga jika aplikasi layar utama terindikasi terinfeksi.